2014年8月13日

Webサーバーの場合、公開ページは不正アクセスの影響はそもそも公開なので、そうした問題は発生しませんが、非公開のページや、メールサーバーを持っていると、そのWebページやメールサーバーに対し不正アクセスをしようと試みる方達が少なからず居ます。

それを放置しておくと本当に不正アクセスが発生してしまう可能性があるので、事前にチェックし対象のIPをブロックしなければなりません。

当サイトは、非公開のWebページがないので、メールサーバーでその対処を見てみたいと思います。とはいうものの、メールも発信については、特定のIPアドレスからしか発信できないようになっているので、メールの発信についても不正アクセスの問題を抱えておりません。

ただ、受信メールについては、どこからでも見れるように制限を設けていないため、不正アクセスの標的にしようと、日々、色々、試みている方達が居ります。

どんな試みた形跡が残っているかというと、次のようなPOP3にアクセスを試みて失敗したログです。

| Aug 10 14:25:01 main dovecot: pop3-login: Disconnected (auth failed, 1 attempts): user= Aug 10 14:59:41 main dovecot: pop3-login: Disconnected (auth failed, 1 attempts): user= Aug 10 14:59:42 main dovecot: pop3-login: Disconnected (auth failed, 1 attempts): user= Aug 10 14:59:42 main dovecot: pop3-login: Disconnected (auth failed, 1 attempts): user= Aug 11 03:11:39 main dovecot: pop3-login: Disconnected (auth failed, 1 attempts): user= Aug 11 03:11:39 main dovecot: pop3-login: Disconnected (auth failed, 1 attempts): user= Aug 11 03:11:39 main dovecot: pop3-login: Disconnected (auth failed, 1 attempts): user= Aug 11 03:45:33 main dovecot: pop3-login: Disconnected (auth failed, 1 attempts): user= Aug 11 03:45:33 main dovecot: pop3-login: Disconnected (auth failed, 1 attempts): user= Aug 11 03:45:34 main dovecot: pop3-login: Disconnected (auth failed, 1 attempts): user= |

まず、上記のような接続に失敗したログを多量のログからどうやって引っ張り出してくるかということが問題となります。一行づつみていたのでは日が暮れてしまいます。

そこで、Linuxはコマンドで色々な操作ができるので、コマンドを工夫するわけです。

まず、ターミナルに通常ユーザーでログインします。

次に「su 」 でルート権限に移行します。

| [kanri@main ~]$ su パスワード: [root@main kanir]# |

そうすることでメールログにアクセスが可能になります(通常ユーザーではアクセスできません)。

次に、「cat /var/log/maillog 」でコマンドを打つと、全てのログが表示されます。ただ、先ほども述べたとおり、肝心なログを引っ張ってこなければなりません。

そこで、「 | 」を使います。これを「パイプ」といいます。これでコマンドを区切ることによって、一行のコマンドの中でプログラムを組んだかのような挙動を作り出すことができます。

多数のログから絞り込むために「grep」コマンドを使いますが、そこで絞り込むキーワードが問題となります。

上記のログのように、まず、POP3のソフトの「dovecot」 、次に接続を切ったというメッセージの「Disconnecte」、ただし、接続に成功したログでもこのメッセージがあるので、次に「auth failed」というキーワードを使います。これらを「.*」を使って接続してやります。

cat /var/log/maillog | grep "dovecot.*Disconnected.*auth failed"

そうすると上記のようなログが返ってきて、 その挙動から94.102.63.160のIPアドレスが危険なことがわかります。

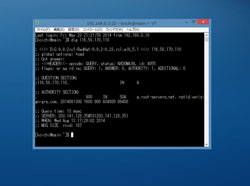

今度は、このIPの解析です。Webサイトで検索可能ですが、使用できないときは、「whois 」コマンドで調べることが可能です(インストール必要)。

[root@main kanri]# whois 94.102.63.160 % Note: this output has been filtered. % Information related to 94.102.63.129 - 94.102.63.255 % Abuse contact for 94.102.63.129 - 94.102.63.255 is abuse@ecatel.net inetnum: 94.102.63.129 - 94.102.63.255 role: Ecatel LTD % Information related to 94.102.48.0/20AS29073 route: 94.102.48.0/20 % This query was served by the RIPE Database Query Service version 1.74.1 (DB-4) |

NL=オランダからなので、このままファイヤーウォールでブロックします。これが日本だった場合は、そのプロバイダに連絡してください。

その他、前述を応用して攻撃された回数を下記のようにカウントすることも可能です。

| [root@main kanri]# find /var/log -type f -name "*maillog*" | xargs cat | grep "dovecot.*Disconnected.*auth failed" | awk -F , {print $4} | awk -F = {print $2} | sort | uniq -c | sort 1 151.250.30.24 72 94.102.63.160 261 213.98.2.36 [root@main kanri]# |

以上

This site has nothing to do with FBI (Federal Bureau of Investigation).

I support activity of FBI.

If you want to look at a homepage of FBI, trace the following link.

https://www.fbi.gov/

https://www.fbijobs.gov/